Scrapy网络爬虫

还不知道怎么网络爬虫吗?看完学会这篇教程,基本可以抓取网络上80%以上的网站了。

阅读更多 网络钓鱼演练:Gophish 钓鱼二维码制作

网络钓鱼演练:Gophish 钓鱼二维码制作

网络钓鱼演练:Gophish 钓鱼网页制作

网络钓鱼演练:Gophish 钓鱼网页制作

网络钓鱼演练:常见钓鱼邮件案例

网络钓鱼演练:常见钓鱼邮件案例

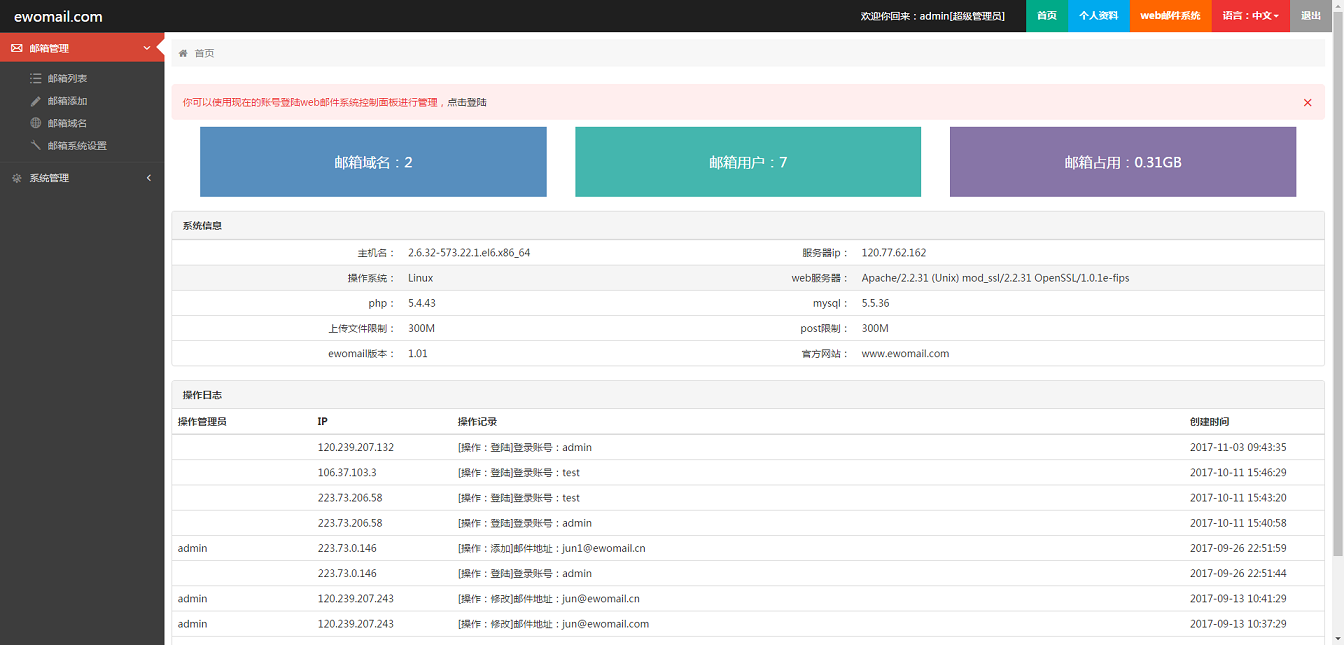

网络钓鱼演练:EwoMail 邮件服务器搭建及使用教程

网络钓鱼演练:EwoMail 邮件服务器搭建及使用教程

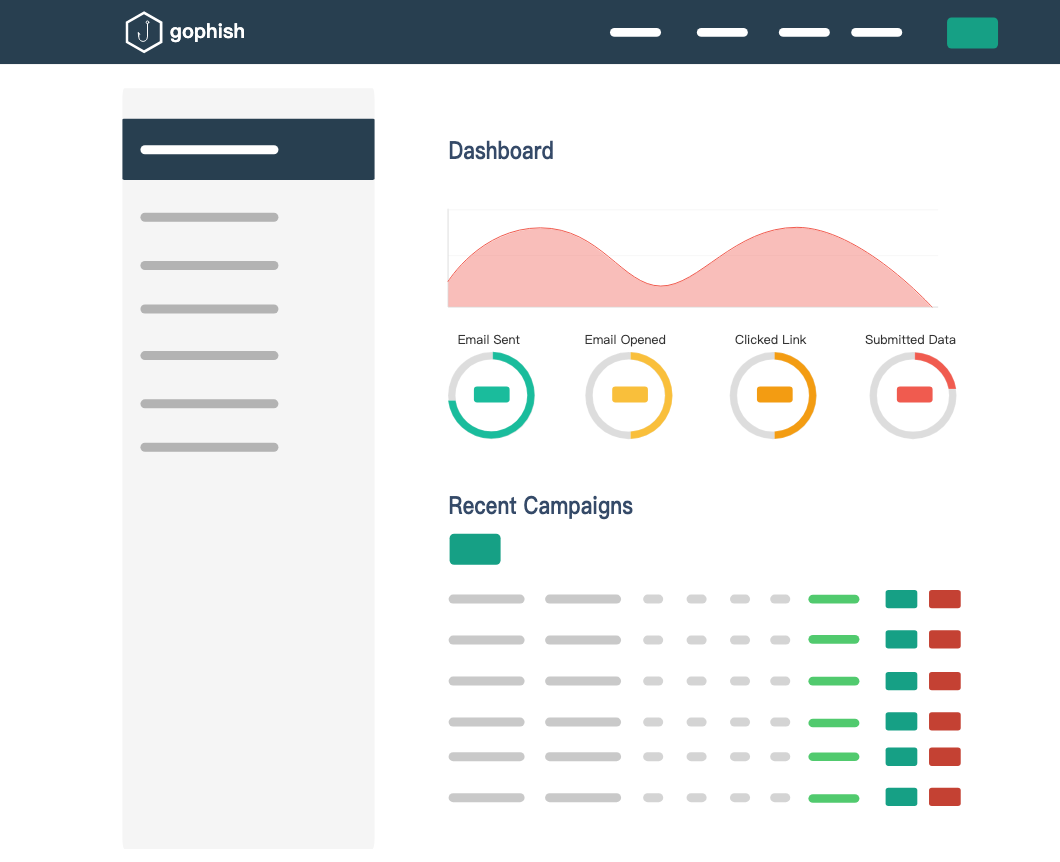

网络钓鱼演练:Gophish 钓鱼平台搭建及使用教程

网络钓鱼演练:Gophish 钓鱼平台搭建及使用教程

微信小程序源码逆向 MacOS

微信小程序源码逆向 MacOS

APP 测试 - 绕过安卓 APP 所有代理检测方法抓包

APP 测试 - 绕过安卓 APP 所有代理检测方法抓包

SpringBoot Heapdump信息泄露

SpringBoot Heapdump信息泄露

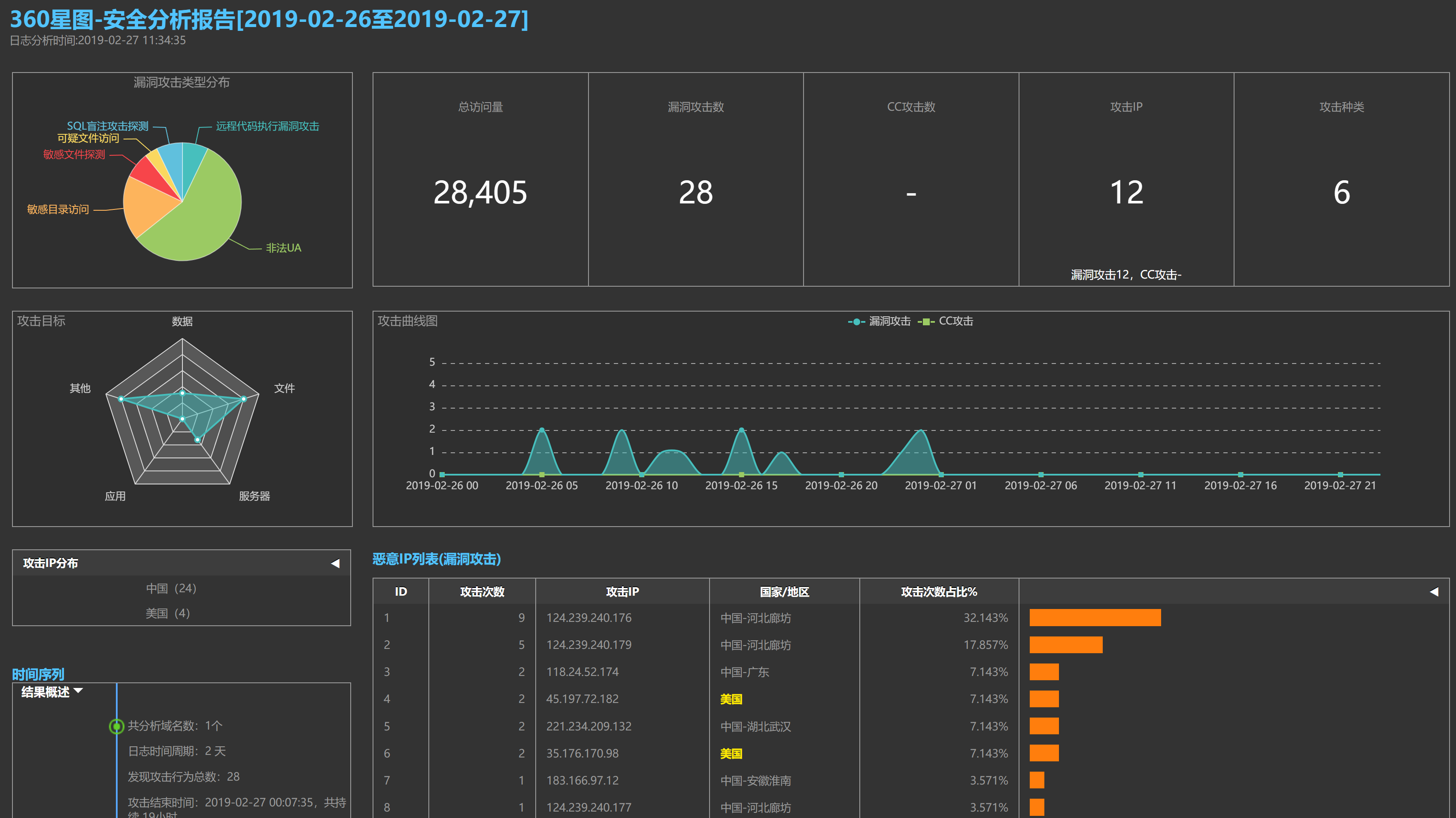

网站日志分析:360星图

网站日志分析:360星图

fscan 输出结果梳理工具

fscan 输出结果梳理工具

APP测试 - MyAndroidTools 安卓管理工具

APP测试 - MyAndroidTools 安卓管理工具

Docker 应急响应/基线检查

Docker 应急响应/基线检查