前言

持续更新:整理下渗透测试工作中发现过的漏洞(包含漏洞描述、漏洞等级、漏洞验证、修复建议),这里不深究漏洞产生的各种后利用或者绕过方式,漏洞验证过程不局限于文章中的方法,能够证明漏洞存在即可。

0x01 漏洞描述

- Weblogic反序列化远程命令执行漏洞(CVE-2016-3510) -

Weblogic Server是Oracle公司的一款适用于云环境和传统环境的应用服务器,它提供了一个现代轻型开发平台,支持应用从开发到生产的整个生命周期管理,并简化了应用的部署和管理。Oracle Weblogic Server将反序列化的对象封装进了Weblogic.corba.utils.MarshalledObject,然后再对MarshalledObject进行序列化。当字节流反序列化时MarshalledObject不在Weblogic黑名单里,可正常反序列化,在反序列化时MarshalledObject对象调用readObject时对MarshalledObject封装的序列化对象再次反序列化,从而绕过黑名单的检查导致远程命令执行漏洞。

影响版本:

- Oracle Weblogic Server 12.2.1.0

- Oracle Weblogic Server 12.1.3.0

- Oracle Weblogic Server 12.1.2.0

- Oracle Weblogic Server 10.3.6.0

0x02 漏洞等级

| 威胁级别 | 高危 | 中危 | 低危 |

0x03 漏洞验证

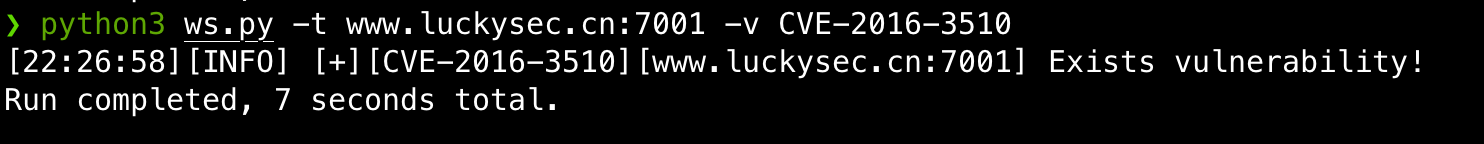

使用WeblogicScaner工具检测目标网站存在CVE-2016-3510漏洞。

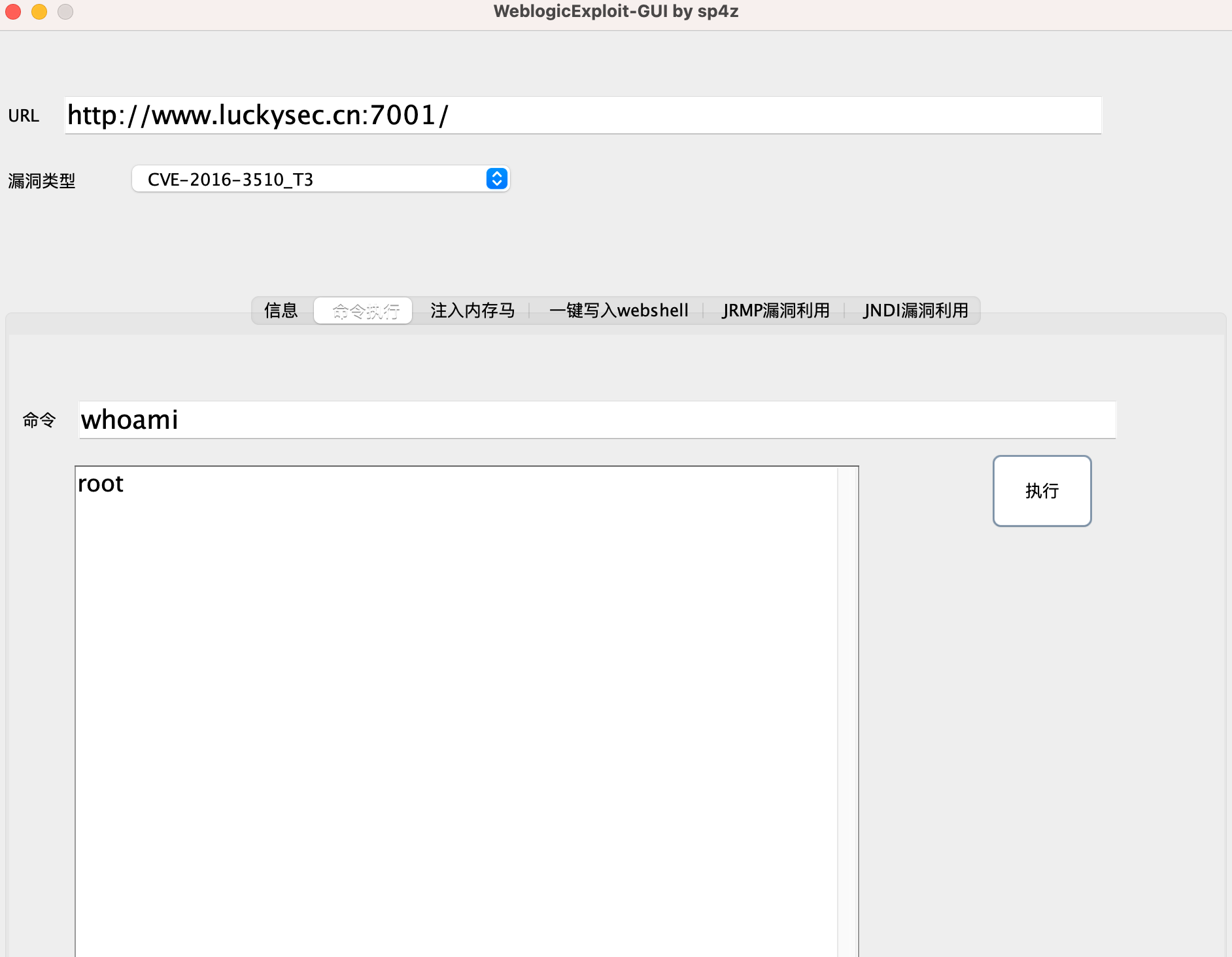

使用WeblogicExploit-GUI工具远程执行命令验证漏洞。

0x04 漏洞修复

- 目前厂商已发布升级补丁以修复漏洞。