前言

持续更新:整理下渗透测试工作中发现过的漏洞(包含漏洞描述、漏洞等级、漏洞验证、修复建议),这里不深究漏洞产生的各种后利用或者绕过方式,漏洞验证过程不局限于文章中的方法,能够证明漏洞存在即可。

0x01 漏洞描述

- Arcgis REST 服务目录 -

ArcGIS REST 服务目录为系统中所有的 ArcGIS Server Web 服务以及可通过 REST 执行的操作提供了一种基于 HTML 的可浏览的表现方式。ArcGIS REST 服务目录会暴露系统发布的服务,通过点Web界面上的链接可以获取到系统服务敏感数据。当不希望用户浏览系统中的服务列表、在 Web 搜索中查找系统中的服务或通过 HTML 表单请求系统中的服务时,建议在生产系统中禁用服务目录功能。

0x02 漏洞等级

| 威胁级别 | 高危 | 中危 | 低危 |

0x03 漏洞验证

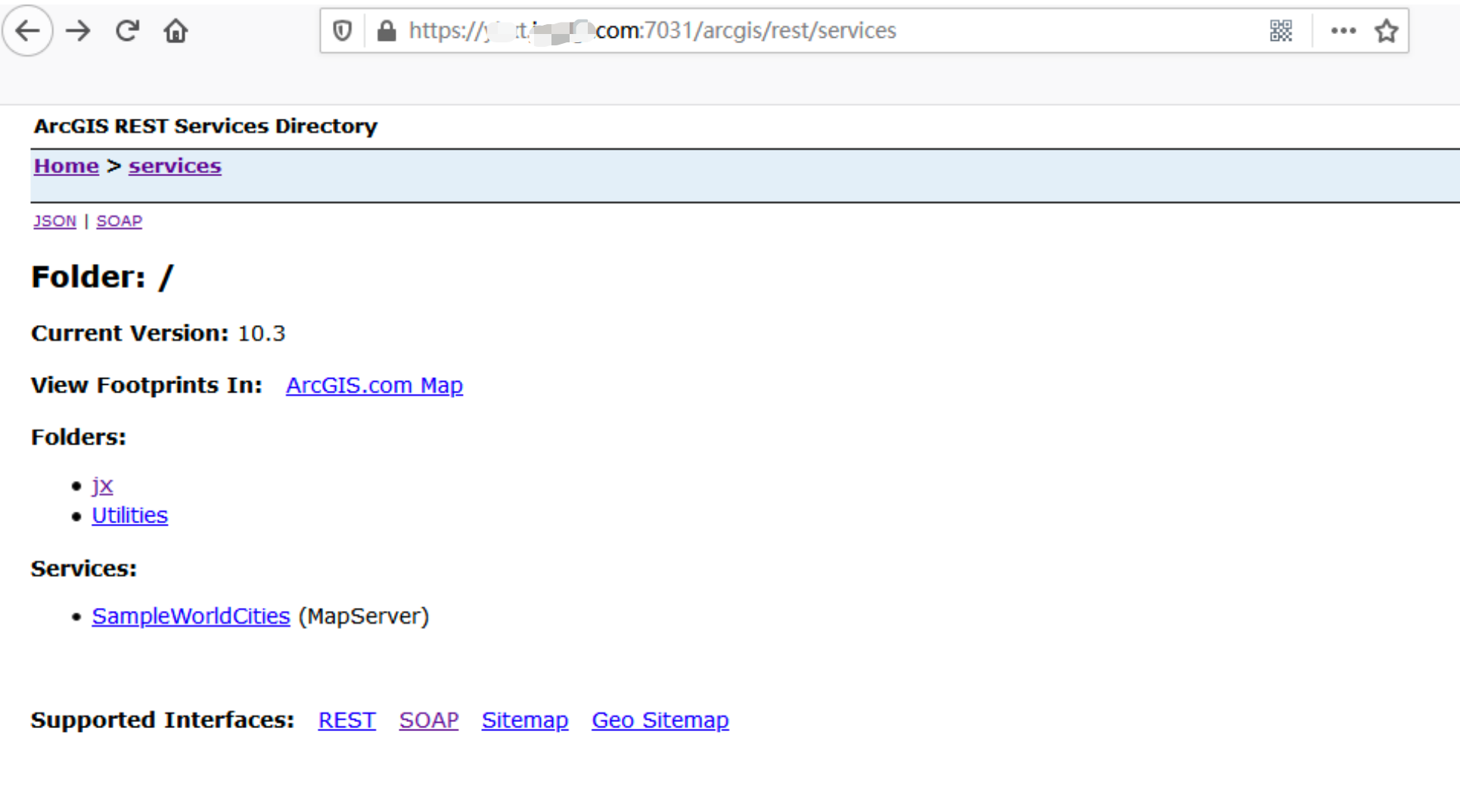

访问网站目录/arcgis/rest/services,测试发现系统存在服务目录jx、Utilities。

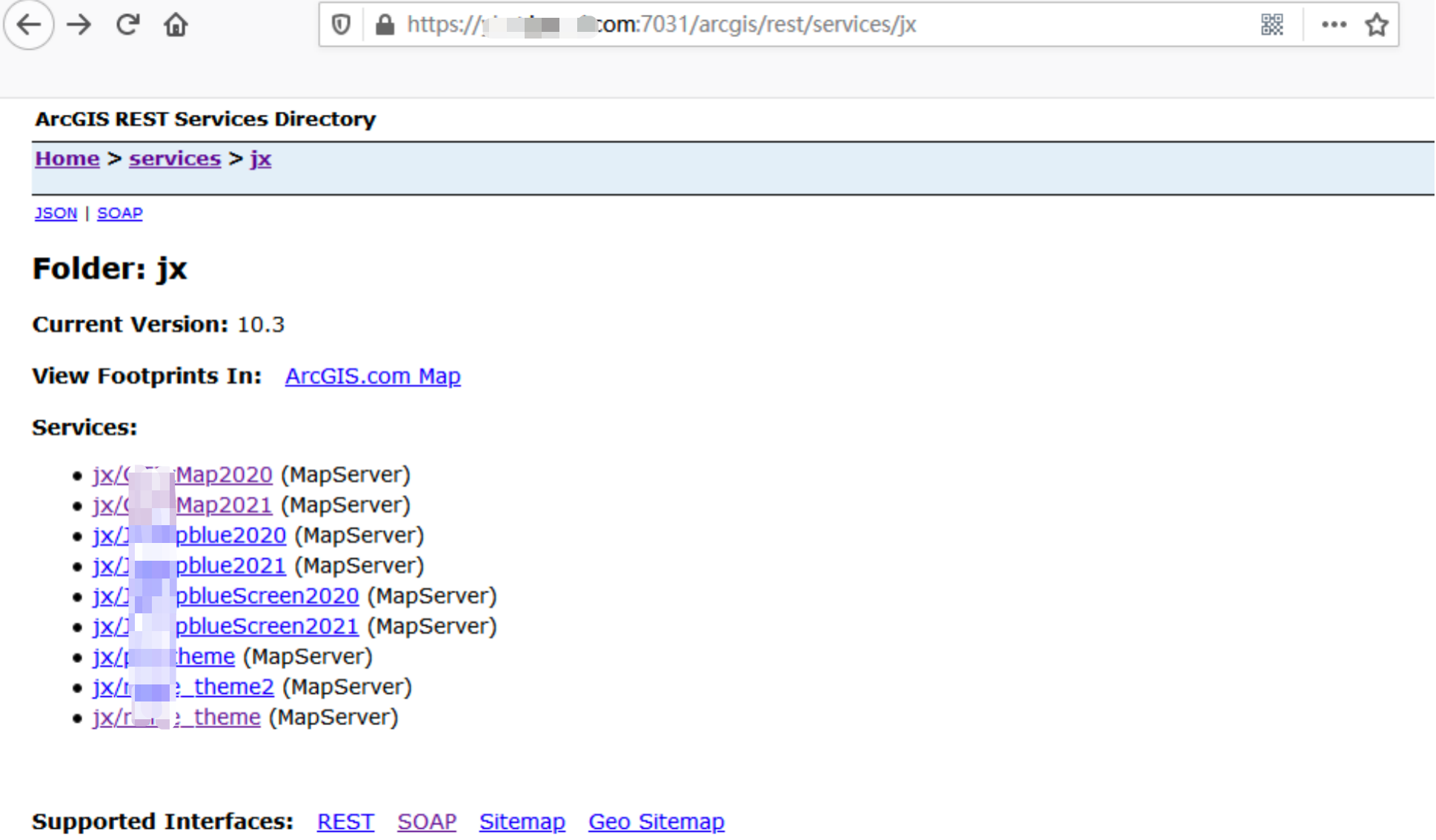

访问服务目录/arcgis/rest/services/jx,测试列出系统发布服务子目录。

0x04 漏洞修复

- 禁用服务目录功能,修改Arcgis Server配置:浏览器访问网站Arcgis的管理员目录/arcgis/admin,并以拥有管理权限的帐户登录,通过单击system>handlers>rest>servicesdirectory>edit来访问服务目录设置,取消选中Services Directory Enabled并单击Save进行保存。