前言

持续更新:整理下渗透测试工作中发现过的漏洞(包含漏洞描述、漏洞等级、漏洞验证、修复建议),这里不深究漏洞产生的各种后利用或者绕过方式,漏洞验证过程不局限于文章中的方法,能够证明漏洞存在即可。

0x01 漏洞描述

- 用户名枚举漏洞 -

在应用系统登录的过程中,当输入错误的用户名信息时,应用程序将反馈相应的诸如“用户不存在”的错误提示,攻击者可通过该提示为依据对用户名进行枚举,猜解出已存在于应用系统的用户名信息,最终攻击者再对已有用户的密码进一步猜解,从而降低暴力破解的成本。

0x02 漏洞等级

| 威胁级别 | 高危 | 中危 | 低危 |

0x03 漏洞验证

输入任意账号密码尝试登录。

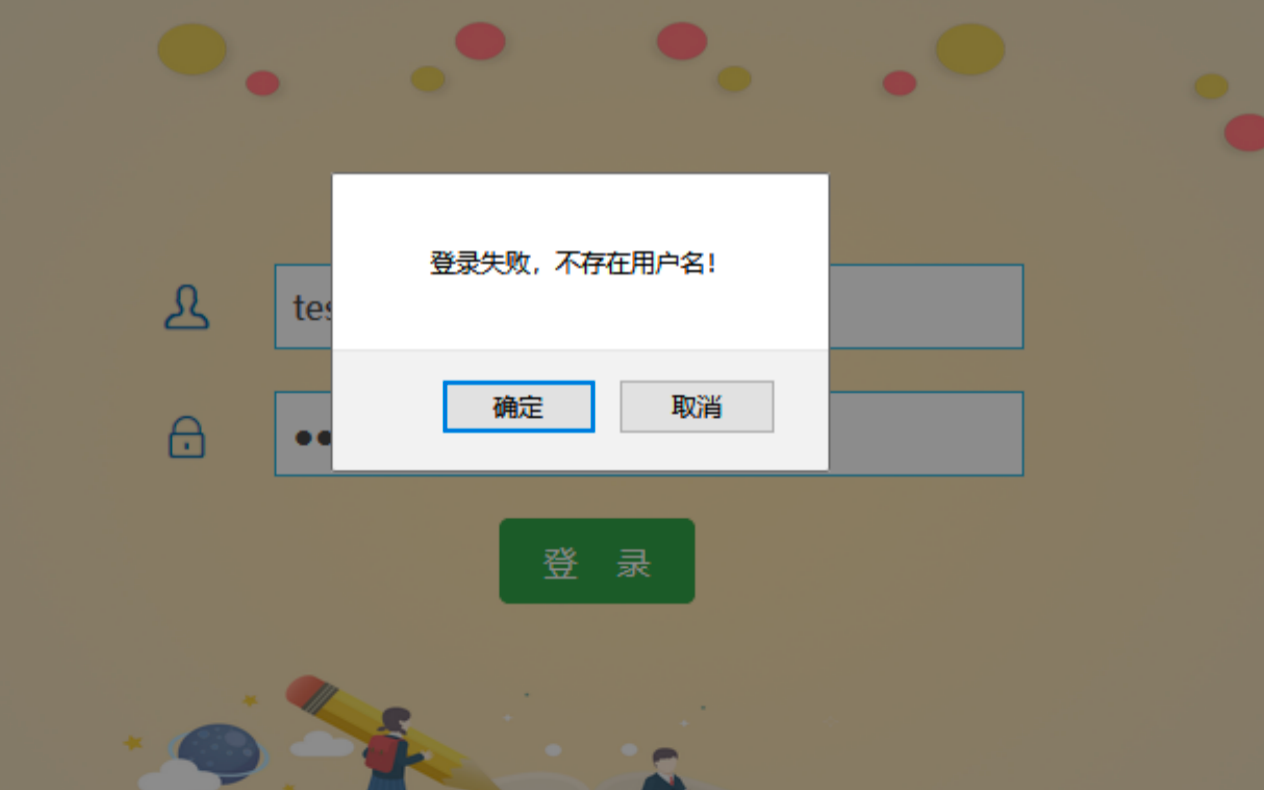

当输入不存在的用户名时,系统提示“登录失败,不存在用户名!”。

当输入存在的用户名时,系统提示“登录失败,密码错误!”。

综上,根据返回信息的不同可不断枚举出系统存在的用户名信息。

0x04 漏洞修复

- 对接口登录页面的判断回显提示信息修改为一致:账号或密码错误(模糊提示)。

- 增加动态验证码机制,避免被探测工具批量枚举用户名。