前言

持续更新:整理下渗透测试工作中发现过的漏洞(包含漏洞描述、漏洞等级、漏洞验证、修复建议),这里不深究漏洞产生的各种后利用或者绕过方式,漏洞验证过程不局限于文章中的方法,能够证明漏洞存在即可。

0x01 漏洞描述

- 手机号重复绑定漏洞 -

许多网站在用户注册时都会要求用户绑定手机号或者邮箱进行注册,通过绑定的手机号和邮箱常用于用户忘记密码时接收验证码来判断是否本人操作。一般一个手机号限定绑定一个用户账号,如果一个手机号可同时绑定多个账号,可能造成账户信息泄露、账号身份被盗用的风险。

0x02 漏洞等级

| 威胁级别 | 高危 | 中危 | 低危 |

0x03 漏洞验证

一般情况下,此漏洞出现在用户注册需要绑定手机号,但是没有对手机号进行短信验证或者短信验证可通过其他手段被绕过的地方。

以下是遇到过的一个案例,此处注册用户绑定手机号时没有对手机号进行短信验证。

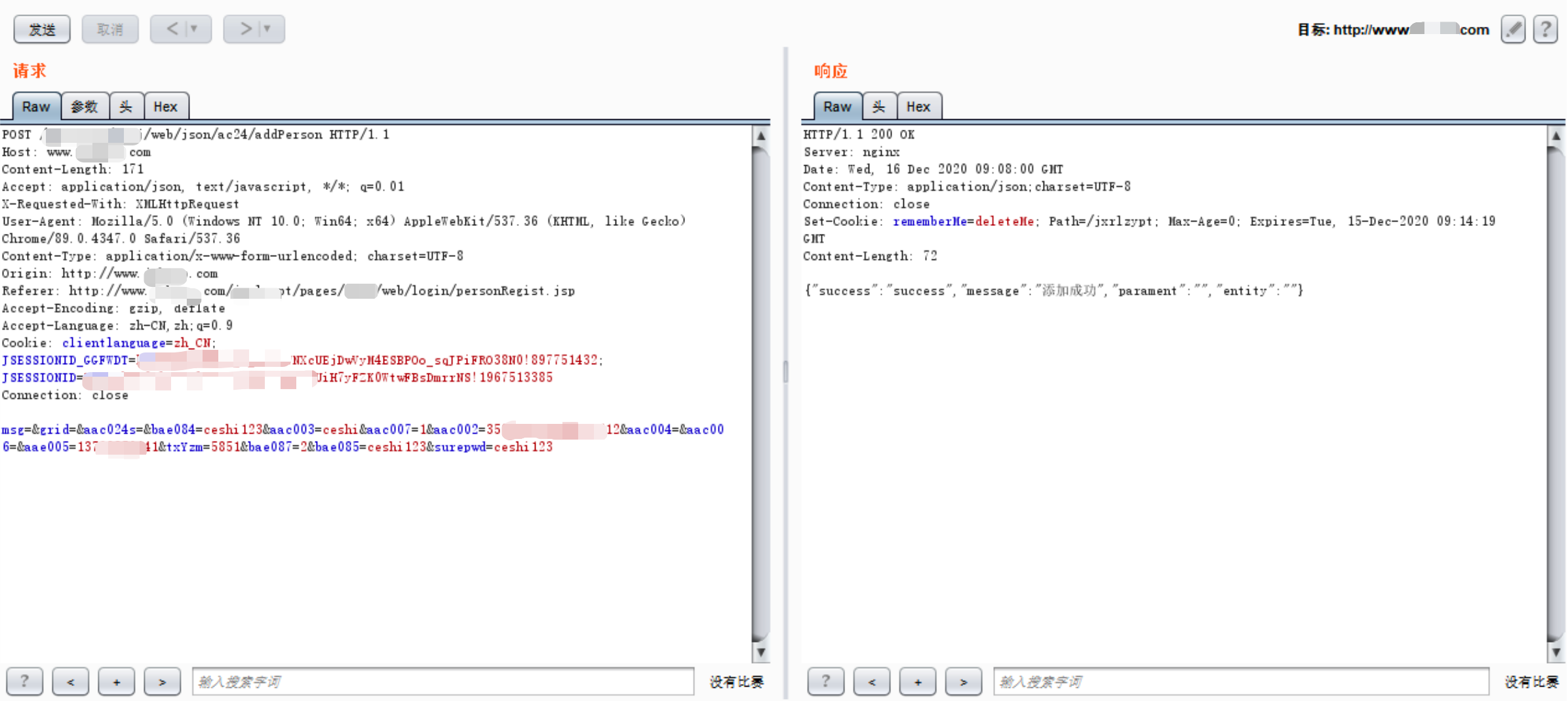

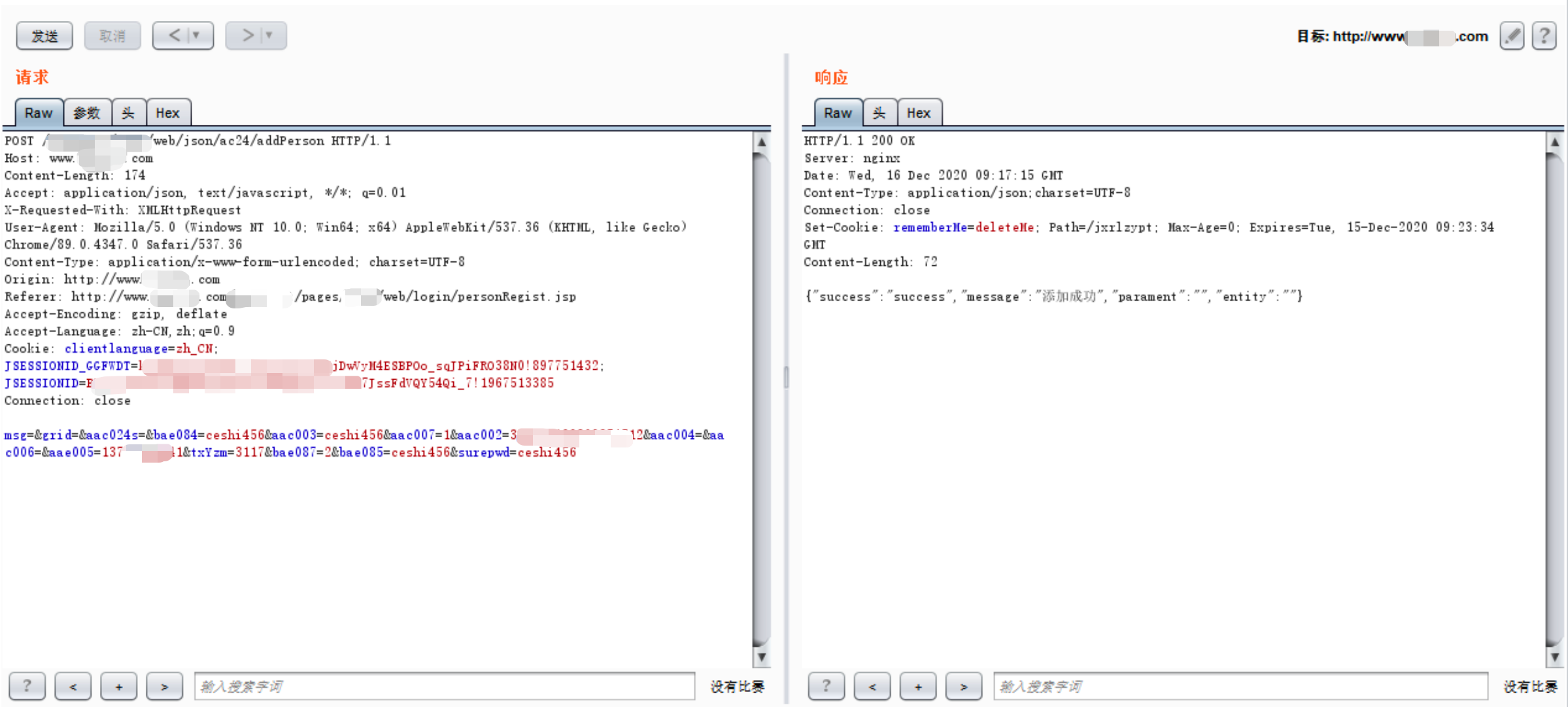

先注册第一个ceshi123用户,使用手机号137******41绑定该账号。

再注册第二个ceshi456用户,使用同一个手机号137******41再次绑定该账号,仍然可以注册成功。

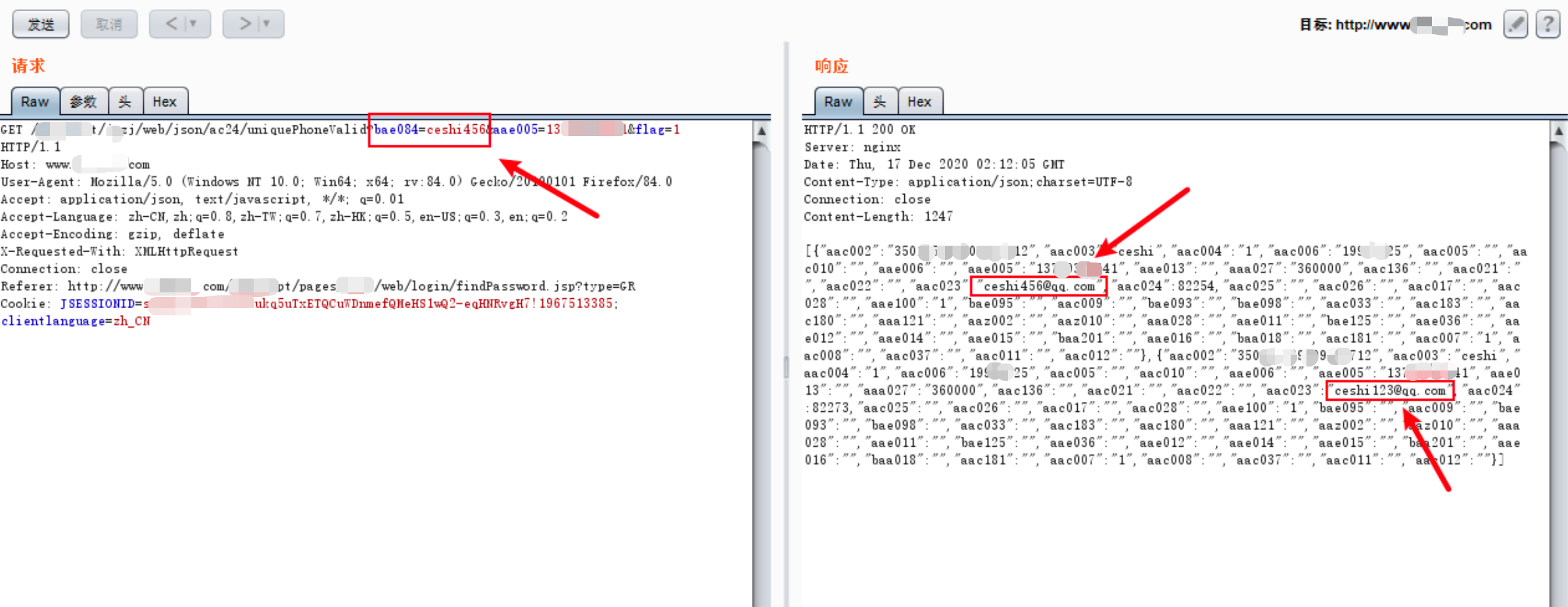

在使用ceshi456用户密码找回功能时,此案例中只需要填写用户名和绑定手机号,系统就会返回关于此手机号绑定的所有用户信息。由于此手机号还绑定了ceshi123用户,因此会泄露ceshi123的用户个人信息,例如:出生年月、身份证、邮箱号码、手机号码等。由于此处是测试账号数据,实际情况可能会泄露更多敏感信息。

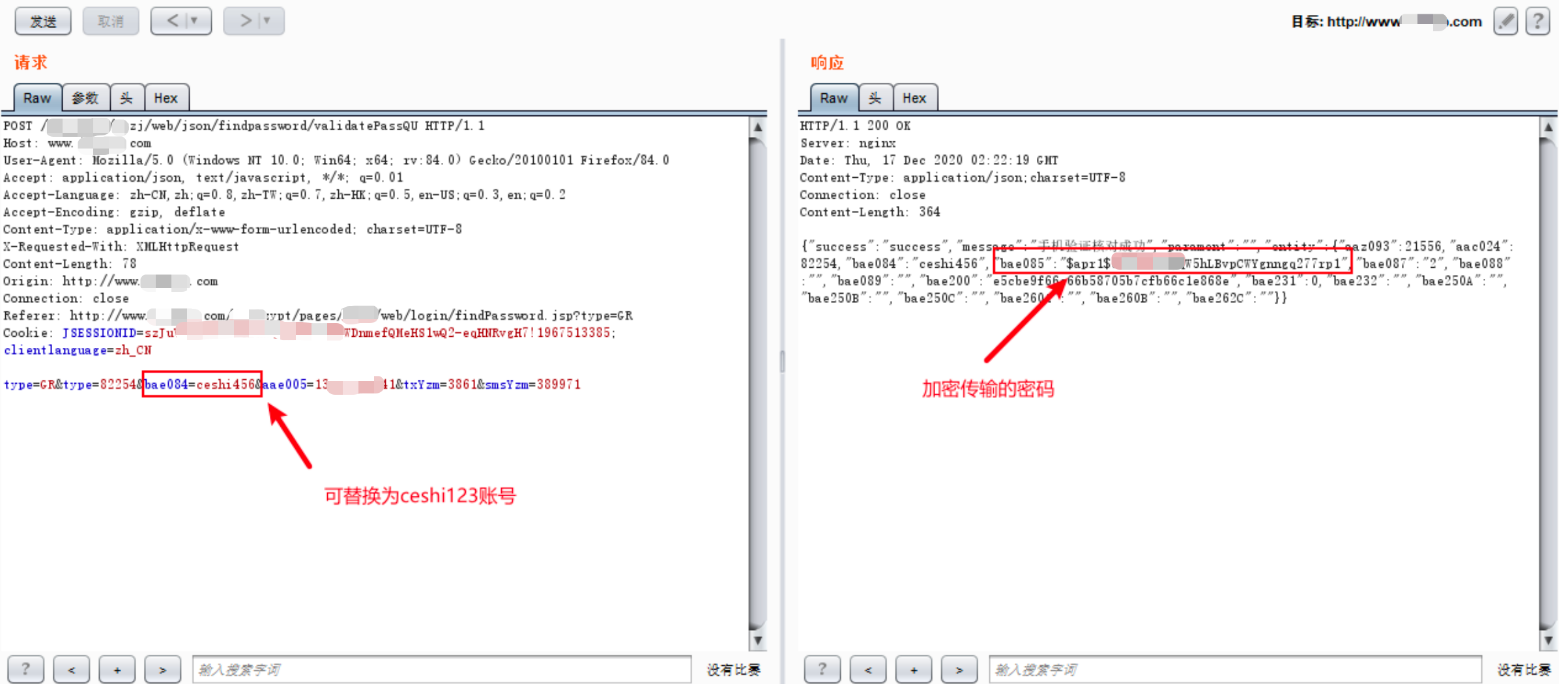

在密码找回成功验证手机号时,例如此处短信验证码可通过爆破等手段绕过,则只需要替换账号参数bae084值,即可同时查询到ceshi123和ceshi456加密传输的密码值,如果被攻击者获取到加密规则,可以进一步猜解明文密码。

在此案例中,如果攻击者知道了别人的账户和绑定手机号,那么攻击者就可以利用该账号的手机号再去注册一个新账号,再利用新账号通过密码找回功能盗取别人的账号信息。

0x04 漏洞修复

- 禁止同一手机号可被多个账户绑定,限定一个手机号只能绑定一个账户。